Penerapan Keamanan Zero Trust pada Workload dengan GKE, Traffic Director, dan CA Service

Pendekatan keamanan zero trust meyakini bahwa rasa percaya baru bisa dicapai setelah melalui berbagai mekanisme dan harus terus diverifikasi. Zero trust sendiri telah diterapkan di Google pada proses end-to-end dalam menjalankan sistem produksi dan melindungi workload pada infrastruktur cloud-native. Layanan ini kemudian disebut dengan BeyondProd.

Untuk membangun dan memverifikasi kepercayaan dalam sistem produksi tersebut memerlukan pemahaman bahwa:

- tiap workload memiliki identitas yang unik dan kredensial untuk otentikasi.

- lapisan otorisasi yang menentukan komponen sistem mana yang dapat berkomunikasi dengan komponen lain.

Mari pelajari lebih lanjut mengenai bagaimana Google menerapkan pendekatan Zero trust untuk mengamankan workload dalam ulasan berikut ini.

Remote procedure calls

Untuk mulai menerapkan pendekatan Zero touch, Anda bisa mempertimbangkan sebuah arsitektur cloud-native dengan beberapa aplikasi yang dipecah menjadi beberapa microservices. Prosedur data-transfer in-process menjadi remote procedure calls (RPCs) melalui jaringan antar microservices. Tahapan mengamankan RPC:

- setiap microservices perlu memastikan bahwa RPC yang diterima hanya berasal dari pengirim yang telah diautentikasi dan memiliki wewenang.

- mengirim RPC hanya kepada penerima yang dituju.

- memiliki jaminan bahwa RPC tidak dimodifikasi saat transit.

Oleh karenanya, service mesh perlu menyediakan identitas layanan, peer-authentication berdasarkan identitas layanan tersebut, enkripsi komunikasi antara peer-identities yang diautentikasi, dan otorisasi komunikasi service-to-service berdasarkan identitas layanan (dan mungkin atribut lainnya).

Traffic Director

Photo Credit: Rawpixel

Untuk memberikan keamanan service mesh yang memenuhi kriteria di atas, Google menyediakan layanan keamanan baru melalui Traffic Director yang menyediakan kredensial workloads untuk GKE (Google Kubernetes) via CA Service, dan penegakan kebijakan untuk mengatur komunikasi antar workload.

Kredensial yang dikelola sepenuhnya memberikan dasar untuk menjelaskan identitas workload dan mengamankan koneksi antara workload yang memanfaatkan mutual TLS (mTLS), sambil tetap menerapkan prinsip Zero trust.

Hambatan penerapan mTLS

Sayangnya, penerapan mTLS untuk keamanan service-to-service melibatkan kerja berat dan overhead yang cukup besar bagi developer, SRE, dan juga tim penerapan. Developer harus menulis kode untuk memuat sertifikat dan kunci dari lokasi yang telah dikonfigurasi sebelumnya untuk bisa menggunakannya dalam koneksi service-to-service merke. Di samping itu, mereka juga harus melakukan kerangka kerja tambahan atau bahkan pemeriksaan keamanan lanjutan berbasis aplikasi pada koneksi tersebut.

Tidak hanya berhenti di situ, SRE dan tim penerapan juga harus mengaplikasikan kunci dan sertifikat di semua node yang nanti diperlukan untuk melacak masa kedaluwarsanya. Rotasi sertifikat ini melibatkan pembuatan CSR (certificate signing requests), menunggu tanda tangan dari Certificate Authorities (CA), menginstal sertifikat yang ditandatangani, dan menginstal sertifikat root yang sesuai.

Proses ini sangat penting karena jika identitas atau sertifikat root sudah kedaluwarsa maka layanan akan otomatis offline dalam waktu lama.

Integrasi tanpa batas sebagai solusi

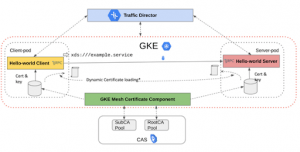

Untuk mengatasi hambatan tersebut, Google menciptakan integrasi tanpa batas antara infrastruktur CA, infrastruktur komputasi atau penerapan, serta infrastruktur mesh service. Dalam implementasinya, Certificate Authority Service (CAS) menyediakan sertifikat untuk mesh service, infrastruktur GKE yang terintegrasi dengan CAS, dan bidang kontrol Traffic Director yang terintegrasi dengan GKE.

Photo Credit: Google Cloud Blog

Komponen sertifikat GKE terus-menerus berkomunikasi dengan kumpulan CA untuk membuat sertifikat identitas layanan dan membuat sertifikat tersebut tersedia untuk tiap workload yang berjalan di pod GKE. CA secara otomatis diperbaharui dan tiap roots baru akan diserahkan kepada klien sebelum masa kedaluwarsa.

Traffic Director sendiri merupakan kontrol service mesh yang menyediakan kebijakan, konfigurasi, dan kecerdasan untuk entitas bidang data, dan memasok konfigurasi ke aplikasi milik klien serta server.

Konfigurasi ini berisi pemindahan yang diperlukan dan informasi keamanan tingkat aplikasi untuk mengaktifkan koneksi mTLS. Kemudian setelah koneksi mTLS aktif maka kebijakan otorisasi yang sesuai dapat diterapkan pada RPC yang mengalir melalui koneksi tersebut.

Pada akhirnya workload menggunakan konfigurasi keamanan untuk membuat koneksi mTLS yang sesuai dan menerapkan kebijakan keamanan yang disediakan.

Photo Credit: Rawpixel

Pendekatan Zero trust menganggap bahwa kepercayaan baru bisa didapat setelah melalui rangkaian mekanisme khusus dan juga proses validasi yang terus diverifikasi. Google Cloud melalui berbagai layanan di dalamnya berusaha menerapkan pendekatan ini untuk memudahkan Anda mengelola workload.

Layanan pengelolaan workload dengan GKE dan Traffic Director tidak akan bisa Anda nikmati tanpa berlangganan Google Cloud. EIKON Technology sebagai partner resmi Google di Indonesia siap membantu Anda mendapatkan Google Cloud secara legal. Klik di sini untuk informasi lebih lanjut.